黑客成功控制了行駛中的汽車,而它甚至不是自動駕駛

沒有炫酷聯網功能的普通汽車,只是裝了個娛樂系統也可能被黑客控制。

兩名安全專家 Charlie Miller 和 Chris Valasek 向《Wired》(連線雜誌) 記者 Andy Greenberg 演示瞭如何讓司機對高速行駛的汽車徹底失去控制。當 Greenberg 開著這輛被黑的 Jeep 切諾基在高速公路飛馳時,Miller 和 Valasek 先是用電腦遠程調高了車載音響的音量,然後開啟了冷空調、雨刮器。他們甚至可以控制油門和剎車,對於高速行駛中的汽車而言,這是生死攸關的安全問題。

Miller 和 Valasek 這次入侵成功,是利用了 Jeep 切諾基的車載系統 Uconnect 的漏洞。Uconnect 是菲亞特克萊斯勒 (Jeep 母公司) 的互動娛樂系統。這套系統在克萊斯勒的汽車市場十分常見,可以連接到運營商 3G 網絡,目前已廣泛部署在該公司旗下的汽車當中,包括克萊斯勒 300、道奇酷威、Jeep 切諾基等大量車型。

這兩名安全專家遠程給汽車安裝了預先寫好的代碼,能夠遠程控制汽車的娛樂系統、制動、以及油門等功能。

在去年,Miller 和 Valasek 就已開始研究 Jeep 的安全問題,除了做到上述這些入侵,他們還能獲得車輛的地理座標和時速,甚至可以繪製出行駛路線圖。

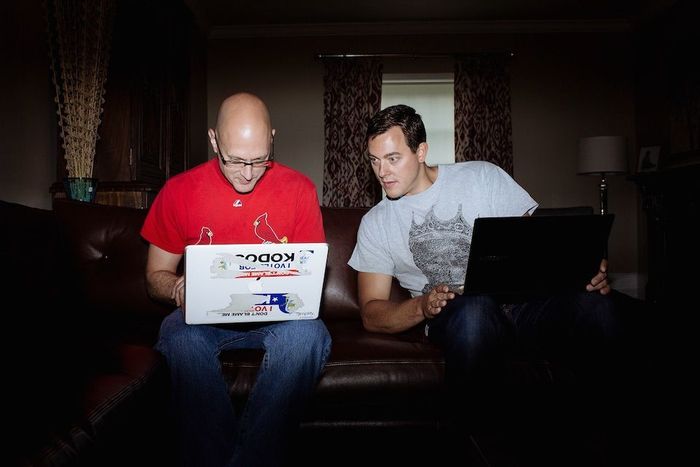

Miller (左) 和 Valasek (右) 正在遠程控制汽車

Miller (左) 和 Valasek (右) 正在遠程控制汽車

雖然 Jeep 在 7 月 16 日放出了安全更新,但卻需要用戶自己手動下載補丁,再通過 U 盤拷貝到車上進行升級。可能會有不少車主因為嫌麻煩或忘記更新。今天你買的電腦或者手機早已是自動提示下載更新、甚至直接幫你打上補丁。

在此前 9 個月裡,Miller 和 Valasek 一直在與克萊斯勒分享研究進展,雖然兩人在今年夏天才發現可以遠程入侵 Jeep 切諾基,但有線攻擊在去年就已被發現。對於為何直到上週才發佈安全補丁,克萊斯勒並未說明原因。另外,在其為安全升級所寫的聲明中,對 Miller 和 Valasek 兩人的貢獻也是隻字未提。

這次 Jeep 切諾基的漏洞並非小事。今年 6 月,Miller 通過掃描運營商網絡發現,含 Uconnect 系統漏洞的車輛有 47 萬輛之多,這些車型可能產自 2013、2014、以及 2015 三年。克萊斯勒稱目前漏洞僅僅影響美國市場銷售的汽車。

此外汽車廠商在看待系統安全性的態度也令人懷疑。在 2013 年,Miller 和 Valasek 曾演示了豐田、福特等汽車的漏洞,但廠商表示 Miller 和 Valasek 展示的入侵行為需要黑客坐進車內用數據線連上汽車才能完成,言下之意是兩人多慮了。然而,這次展示的就是遠程侵入汽車系統。

汽車廠商天天談智能和聯網,但很明顯還沒準備好像互聯網公司一樣應對安全問題。

題圖來自:RoadWeb